على مر السنين، قامت إسرائيل برسم خرائط ومراقبة تحركات «حزب الله» وشبكات الاتصالات ومرافق التخزين والقيادة والمواقع التشغيلية في كل أنحاء لبنان.

ومن خلال الطائرات من دون طيار والمراقبة وصور الأقمار الاصطناعية والتعاون مع وكالات الاستخبارات المتحالفة، عملت على الكشف عن العديد من التفاصيل المتعلقة بالحزب.

وقد تم القبض على العشرات من الأفراد خارج وداخل بيئة «حزب الله» الذين اعترفوا بالتجسس لصالح وكالات الاستخبارات الإسرائيلية، بما في ذلك «الموساد» والوحدة 504 (أمان) والوحدة 8200. ورغم هذه الخروقات، ظل الحزب غير مدرك تماماً إلى حد شامل، لمدى الضرر الذي تسببت فيه جهود التجسس.

وبحسب ما كشف، فقد استخدمت إسرائيل الرؤى المكتسبة من أنظمة الاتصالات المخترقة لاتصالات الشبكة الرسمية للدولة اللبنانية والشبكة التابعة للحزب في حملتها العسكرية الحالية، ما أدى إلى اغتيالات مستهدفة لقادة وتدمير العديد من المستودعات.

وأحد أهمّ العمليات التجسسية التي قامت بها إسرائيل، كانت عام 2010، حيث حصلت على معلومات كاملة وغير مسبوقة عن البنية التحتية للاتصالات اللبنانية، بعد اعتقال واعتراف مهندس رفيع المستوى في إدارة الاتصالات الحكومية اللبنانية المسؤول عن القطاعات الأساسية بما في ذلك شبكات IP، وروابط الميكروويف، وشبكات VPN، وجدران الحماية، ومحطات الإرسال والاستقبال الأساسية (BTS).

وقد زود الاستخبارات الإسرائيلية بمفاتيح الخوادم وغيرها من البيانات الحساسة، ما سمح برؤية جوهرية لأنظمة الاتصالات السلكية واللاسلكية.

ومن خلال اتصالات متعددة أقامها مع الاستخبارات الإسرائيلية، قدم معلومات مفصلة ما أعطى تل أبيب ميزة استخباراتية ملحوظة على «داتا» جميع اللبنانيين، بما فيهم «حزب الله».

المراقبة والتتبع

إن السيطرة على العمود الفقري لبروتوكول الإنترنت، وشبكات VPN، وشبكات IP في لبنان، يمكن إسرائيل من إجراء مراقبة في الوقت الحقيقي في كل أنحاء البلاد. ومن خلال الوصول إلى مفاتيح الخادم ونقاط البيانات الأساسية الأخرى، يمكن للاستخبارات مراقبة حركة الإنترنت، واعتراض الاتصالات، وتتبع عناوين IP بدقة ملحوظة.

وتسمح هذه القدرة لإسرائيل بتحديد هوية أفراد وقادة الحزب من خلال مراقبة أنماط وسلوكيات حركة المرور داخل قنوات الاتصال المشفرة أو «الخاصة»، وبناء ملفات تعريف للأهداف ذات الأولوية العالية بناءً على النشاط المرصود.

التحكم في العمود الفقري

من خلال الوصول إلى العمود الفقري للاتصالات المركزية في لبنان، تستطيع إسرائيل اعتراض المكالمات ونقل البيانات عبر كل من شبكات الهاتف الثابت والمحمول، والبحث عن كلمات رئيسية أو إشارات تشير إلى نشاط وعمليات الحزب.

ويوفر هذا الرصد المستمر عبر منصات مختلفة لتل أبيب ميزة إستراتيجية في تحديد تحركات الحزب العملياتية في الوقت الفعلي، ما يمكنها من الاستجابة بسرعة للمعلومات الجديدة فور ظهورها.

إضافة لذلك، فإن الوصول إلى روابط الميكروويف وأجهزة الإرسال المتعدد (ADM)، وهي مكونات حاسمة للاتصال بالشبكة وإدارة البيانات، يمكن الاستخبارات من مراقبة تدفقات الاتصالات عبر المناطق النائية والحضرية وتحليلها والتأثير عليها. ونظراً لأن روابط الميكروويف محورية لربط المواقع المعزولة، خصوصاً في جنوب لبنان والبقاع، حيث ينشط الحزب، فإن هذا الوصول يسمح لإسرائيل بتركيز مراقبتها على المناطق ذات الأولوية العالية.

إن التحكم في روابط الميكروويف وأجهزة الإرسال المتعددة (ADM) من شأنه أن يمكّن إسرائيل من التشويش وتغيير تدفقات الإشارات بشكل انتقائي في المناطق المستهدفة، ما يؤدي إلى تعطيل الاتصالات الداخلية للحزب ليلجأ الأفراد أو القادة لاستخدام هواتفهم النقالة والتي تعطي تدفق بالمعلومات الاستخباراتية عن المواقع المسؤولية وتحديد الأماكن وتحركات الأفراد، ونقل الأسلحة.

جدار الحماية

يمنح الوصول إلى جدار الحماية، إسرائيل أداة قوية لتجاوز التدابير الأمنية لحماية البيانات الحكومية والعسكرية الحساسة.

ومن خلال اختراق حماية جدار الحماية، يمكن للاستخبارات مراقبة أو استخراج بيانات الاتصالات، ما قد يؤدي إلى كشف القنوات الآمنة للحزب وكشف الرسائل المشفرة التي تستخدمها شخصيات رئيسية داخله.

وتعمل أنظمة BTS، التي تدير بيانات الاتصالات الخلوية والموقع، على تعزيز قدرات المراقبة الإسرائيلية.

وبفضل السيطرة على مواقع BTS، تستطيع الاستخبارات تتبع إشارات الهاتف المحمول لتحديد مواقع عملاء «حزب الله» المشتبه بهم، ورسم خرائط فعالة لتحركاتهم، وروتينهم، ونقاط تجمعهم.

وتمكن بيانات تحديد المواقع الجغرافية هذه، إسرائيل من تطوير ملفات تعريف مفصلة للبنية الأساسية للحزب ونشاطه الشخصي، ما يعزز دقة جهود الاستهداف.

ومن خلال ربط إشارات الهاتف المحمول ببيانات IP، تستطيع الاستخبارات تحديد أماكن تواجد «حزب الله» الآمنة المشتبه بها، والمراكز التشغيلية، ومراكز الخدمات اللوجستية.

ويمتد هذا الوصول إلى مجموعة من المواقع ذات الحركة المرورية الكثيفة، من مستودعات الأسلحة إلى مواقع الاجتماعات الاستراتيجية، ما يسمح لتل أبيب بمراقبة أنماط الحركة، ورسم خرائط للمواقع المرتبطة بالحزب، وتحسين تحديد أهدافها.

ومن خلال تحليل حركة الاتصالات، تستطيع اكتشاف الاتصالات عالية التردد وتأسيس ارتباطات داخل شبكة الحزب.

ويمكن لهذه الأنماط من الحركة أن تكشف عن التحولات في عادات الاتصال التي تشير إلى عمليات مخطط لها، أو تحولات استراتيجية، أو حتى تغييرات في القيادة.

وتسمح مثل هذه الرؤى للإسرائيليين بالبقاء في طليعة تحركات الحزب والاستجابة استراتيجياً للتحولات التنظيمية.

كما تسمح هذه القدرة للاستخبارات بالسيطرة على الهياكل اللوجستية والقيادية للحزب وتقويضها مع تطور المواقف رؤى مكافحة التجسس.

وبفضل الوصول إلى جدار الحماية اللبناني وبيانات VPN، يمكن لإسرائيل اكتساب رؤى حول تدابير مكافحة المراقبة التي يتبعها «حزب الله».

وهذا يوفر فهماً أكثر وضوحاً لأمن الاتصالات والدفاعات العملياتية للحزب.

وتمكن هذه الرؤية إسرائيل من استباق محاولات «حزب الله» لحماية العمليات الحساسة، وتحييد بعض قدراته في مكافحة التجسس بشكل فعال.

القيمة الاستخباراتية لعناوين IP

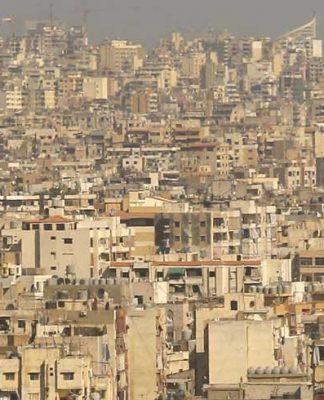

إن جمع عناوين IP من قبل وكالات الاستخبارات، وهي تقنية شوهدت في العمليات الموثقة، لا تقدر بثمن لتحديد وتتبع ومراقبة أنشطة الحزب في المناطق الإستراتيجية، مثل ضواحي بيروت، ووادي البقاع، وجنوب لبنان.

وهذا من شأنه أن يسمح لعملاء الاستخبارات ببناء خريطة مفصلة للمواقع والأفراد ورسم خرائط الاستخبارات باستخدام تقنيات الاستخبارات مفتوحة المصدر (OSINT) واستخبارات الإشارات (SIGINT).

من خلال تجميع بيانات بروتوكول الإنترنت عبر المناطق المستهدفة، تستطيع الوكالات ربط عناوين بروتوكول الإنترنت بمناطق محددة، وتضييق نطاق المواقع المرتبطة بالمرافق التشغيلية للحزب.

ورغم أن بيانات بروتوكول الإنترنت وحدها لا تستطيع تحديد العناوين الدقيقة، فإنها تعمل كطبقة استخباراتية أساسية تعمل على شحذ الملف الجغرافي للمواقع المشتبه بها للحزب عند مقارنتها بمصادر أخرى.

تساعد بيانات بروتوكول الإنترنت في تحديد الأجهزة من خلال معرّفات فريدة، مثل عناوين التحكم في الوصول إلى الوسائط (MAC).

ويتيح تتبع هذه الأجهزة بمرور الوقت لمحللي الاستخبارات بناء ملفات شخصية بناءً على عادات المستخدم والروتين والمواقع.

إن أنماط الاتصال، مثل النشاط المتكرر خلال ساعات معينة، توفر أدلة حول الجداول الزمنية والتحولات الاستراتيجية المحتملة داخل «حزب الله»، ما يضيف سياقاً قيماً لاتخاذ القرارات في الوقت الفعلي.

من خلال مراقبة نشاط IP والأجهزة، يمكن لوكالات الاستخبارات تتبع الاستخدام الروتيني، وتحديد أنماط القيادة، ومراقبة عمليات تسجيل الدخول الآمنة للشبكة. قد تشير عمليات تسجيل الدخول المنتظمة إلى شبكات معينة إلى جدولة أنشطة الحزب رفيعة المستوى، مما قد يوفر أدلة على تحركات الأفراد، أو الاجتماعات الداخلية، أو جلسات التخطيط التكتيكي.

وبمجرد تحديد عناوين IP الرئيسية، قد يحاول المهاجمون التسلل إلى الشبكات لالتقاط بيانات إضافية.

وفي حين أن التشفير قد يحمي بعض الاتصالات، فإن البيانات الوصفية – مثل الأوقات والتردد ونقاط نهاية الاتصال – تقدّم نظرة ثاقبة للهيكل التشغيلي لـ»حزب الله». توفر بيانات IP أيضاً، مساراً لاستغلال الأجهزة ذات بروتوكولات الأمان الضعيفة، والتقاط المعلومات غير المشفرة للكشف عن التفاصيل الاستراتيجية.

وتستطيع وكالات الاستخبارات، ربط عناوين محددة بأفراد معروفين، ولاسيما عندما تتصل هذه العناوين بشكل متكرر بمراكز قيادة مشتبه بها تابعة للحزب.

إن تتبع عناوين بروتوكول الإنترنت عبر مواقع مختلفة يوفر نظرة ثاقبة لشبكة الفرد ودوره داخل المنظمة.

ويكشف التتبع المتسق لبيانات بروتوكول الإنترنت عن أنماط الاتصال والعلاقات داخل «حزب الله»، ما يسمح للوكالات بفهم التسلسل الهرمي التنظيمي.

وتمكن تداخلات بروتوكول الإنترنت وترددات التفاعل أجهزة الاستخبارات من رسم خريطة لهيكل المجموعة، وتسليط الضوء على تدفق الاتصالات بين العملاء وتحديد الشخصيات الرئيسية.

عند الجمع بين بيانات بروتوكول الإنترنت وبيانات الهاتف المحمول، يمكن لمعلومات عنوان بروتوكول الإنترنت أن تساعد في تحديد الموقع الجغرافي للأهداف ذات القيمة العالية.

وتساعد الإشارات المتكررة من عنوان بروتوكول الإنترنت نفسه في تحديد المواقع التي يرتادها الكثيرون.

وعلى النقيض من ذلك، يكشف جمع بروتوكول الإنترنت بشكل منهجي عبر المناطق ذات الكثافة السكانية العالية عن مراكز لوجستية ومواقع إستراتيجية أساسية لعمليات «حزب الله».

الخلاصة

مكّن الوصول الشامل لإسرائيل إلى البنية التحتية للاتصالات اللبنانية، من اتباع نهج متعدد الطبقات للمراقبة وجمع المعلومات الاستخباراتية.

ويمثل هذا الوصول أصلاً استخباراتياً قوياً، من التتبع في الوقت الفعلي وتعطيل الاتصالات إلى رسم خرائط مفصلة لشبكة «حزب الله».

لقد أعطى تحليل عنوان IP جنباً إلى جنب مع بيانات الهاتف المحمول والمعرفات الأخرى، لإسرائيل رؤية دقيقة للهيكل التنظيمي لـ «حزب الله» والمواقع الرئيسية والروتين التشغيلي.

ويؤكد نموذج الاستخبارات الحديث هذا على الدور المحوري للبصمات الرقمية في الكشف عن الأصول الاستراتيجية، وتعزيز قدرة إسرائيل على رسم خرائط ومراقبة أنشطة الحزب في كل أنحاء لبنان وتعطيلها.

باختصار، تتيح السيطرة على الاتصالات السلكية واللاسلكية اللبنانية، لإسرائيل، إجراء مراقبة واسعة النطاق والتلاعب بالاتصالات وتقويض تدابير أمن الحزب. وتسلط هذه الميزة الاستخباراتية، التي أصبحت ممكنة بفضل الوصول الذي تم الحصول عليه من جواسيس الاتصالات السلكية واللاسلكية في لبنان، الضوء على التأثير التحويلي للبنية التحتية الرقمية على الاستخبارات الحديثة، مما يمنح تل أبيب ميزة عملياتية غير مسبوقة ضد «حزب الله»، خصوصاً إذا ما تبعها خرق اتصالات الشبكة الخاصة التابعة للحزب وما تستطيع أن تقدمه من كنز معلومات استخباراتية.